Las nuevas tecnologías han proliferado el uso de elementos capaces de conectarse a Internet, tales como los portátiles, tablets o smartphones. El hábito de estar conectados todos los días y a todas horas a Internet (especialmente con los smartphone) a hecho que la gente se encuentre prácticamente desesperada cuando, por las circunstancias, no tienen cobertura o no pueden conectarse a internet por sus propios medios, recurriendo a la alternativa más cómoda: El uso de una red wifi pública abierta. Durante años he intentado prevenir a la gente de conectarse a este tipo de redes, ya que no sabemos quien puede haberla implantado, quien la ha implantado y qué tipo de seguridad hay en ésta; Aunque desgraciadamente he fracasado estrepitosamente en mis intentos. Yo personalmente, siempre he intentado animar a mis seres cercanos a no usar estas redes o a que en caso de hacerlo, sea a través de una VPN (y para cosas que no sean importantes), pero tan pronto como menciono el termino VPN la gente directamente desecha la idea aún cuando se les subraya que el procedimiento es muy sencillo. Esto de por sí no me preocuparía si optasen directamente por no conectarse a dichas redes, pero como bien acabo de decir, la gente desoye completamente cualquier referencia a la seguridad y se conectan indiferentemente a cualquier red preocupándose como mucho de que el nombre de la red en cuestión no sea demasiado sospechoso. En este artículo quiero demostrar los peligros que conllevan dichas prácticas y las sencillas medidas que se pueden tomar para ayudar a conservar la privacidad de nuestra navegación.

Primero veamos la relativa sencillez con la que se puede vulnerar la privacidad de uno. Hay muchísimos métodos, pero como englobarlos todos haría este artículo kilométrico, solo explicaré uno de ellos: El método de "man in the middle".

Esta técnica es usada para interponerse entre dos máquinas con el fin de modificar y/o capturar paquetes. La técnica en sí es muy agresiva y si administrador de red corriese una herramienta como por ejemplo wireshark, vería que el atacante manda muchísimas más peticiones a la tabla ARP de lo normal. ARP es el encargado de relacionar una determinada dirección de hardware (más conocida como MAC) con una IP, y en este caso el objetivo es "envenenar" la tabla ARP del router y del equipo que se quiere espiar. Ese "envenenamiento" es comúnmente conocido como ARP spoofing y su finalidad es hacer creer a la tabla ARP de la victima que el router es el ordenador que se quiere usar para espiar y también se engaña a la tabla ARP del router para que se piense que el ordenador atacante es el de la víctima. Ello hace que todos los paquetes que fluyen entre la víctima y el router pasen por el PC atacante, haciendo posible capturarlos. Por si suena muy lioso lo voy a esclarecer con el siguiente esquema:

Para lograr este propósito hay una gran variedad de herramientas, muchas de éstas son muy intuitivas y otras no tanto. Las herramientas más populares son Ettercap(para Linux y Windows) y Cain y Abel(solo para Windows), debido a la facilidad con la que uno puede spoofear la arp de destino sin tener demasiados conocimientos informáticos y suelen ser las más usadas por aquellos con malas intenciones.

Cómo se realizan estos ataques:

Antes de proseguir, he de resaltar que la prueba que voy a realizar ha sido hecha dentro de una wifi cerrada y segura y con elementos controlados en todo momento a modo de test; El crear una wifi pública abierta para realizar este tipo de acciones es un delito y el único objetivo de esta demostración es concienciar a los usuarios sobre el los peligros de las redes wifi abiertas.

Para la prueba que voy a realizar, voy a utilizar una de las herramientas antes mencionadas. Personalmente me gusta más el método manual con irpas, un paquete de Debian que tiene un conjunto de herramientas y que junto con Wireshark y un editor hexadecimal te permite hacer lo mismo que el resto, pero como el objetivo de este artículo en particular es demostrar la facilidad con la que la seguridad de uno se puede ver vulnerada, voy a optar por una opción más intuitiva y al alcance de todos: Cain&Abel.

Esta herramienta destaca por estar expresamente diseñada para Windows y por ser detectada por casi todos los antivirus como un virus aún sin serlo. Aún así, yo personalmente prefiero ejecutar este programa en una maquina virtual únicamente diseñada para este propósito. Al ejecutar Cain&Abel nos aparecerá una pantalla con multitud de opciones y pestañas, pero solo nos interesan unas pocas funciones en estos momentos.

El primer paso para realizar el envenenamiento de ARP es la elección de los puntos que se desean vulnerar. Para ello se tiene que ir a la sección sniffers -->hosts tal y como muestro en la siguiente pantalla:

En dicha pantalla he resaltado el botón en rojo las secciones a las que se tiene que acceder. Los dos recuadros verdes resaltán los botones que tienen que estar activados para lograr el ARP spoofing, ya que son los encargados espiar y envenenar las tablas ARP, mientras que el recuadro azul es el encargado de establecer las preferencias de dicho espionaje, con lo que tras activar los dos botones resaltados en verde habría que clickar el botón de + resaltado en azul, el cual mostraría algo como lo siguiente:

En dicha ventana simplemente se tiene que seleccionar el scanneo de todos los hosts dentro de la red y seleccionar todos los Tests, tras lo cual se clickaría el botón de OK y se listarían todos los hosts dentro de la red tal que así:

Ahora que se tiene el listado disponible, ahora sólo habría que ir a la sección ARP que se encuentra dentro de la sección Sniffer, y clickar el mismo botón de +, el cual mostraría el siguiente listado:

En el lado derecho se pondría el destino número 1 y en el izquierdo el número 2. Teniendo ambos seleccionados se pulsaría OK y con ello empezaría el envenenamiento de la tabla ARP con sus consecuencias...

Ahora sólo faltaría una herramienta que espíe la red... Existen muchas, la más famosa probablemente sea Wireshark, y con razón, ya que es una herramienta realmente completa que da información muy detallada de la red, pero existen herramientas de más alto nivel que aunque no demuestran los datos tan detallados como la herramienta que acabo de mencionar, son más intuitivas y fáciles de controlar y pueden obtener información de la navegación de las victimas con suma facilidad...

Cómo protegernos

Como podeis apreciar, hoy en día no es nada difícil vulnerar la privacidad de otras personas, más aún con la ayuda de herramientas como la que acabo de utilizar. Por ello es importante tomar medidas que nos ayuden a navegar con seguridad por la red; El método más recomendado es el uso de una VPN; En su día hablé de OpenVPN, pues bien, ahora voy a utilizar el software orientado a dispositivos móviles OpenVPN Connect, que incluye algunas facilidades para que no tengas que tener tu propio servidor VPN (cosa que evidentemente, la mayoría no posee). Bien, tras descargar y ejecutar el software apreciareis que os aparece un pantalla muy parecida a la siguiente:

Pantalla principal OpenVpn Connect

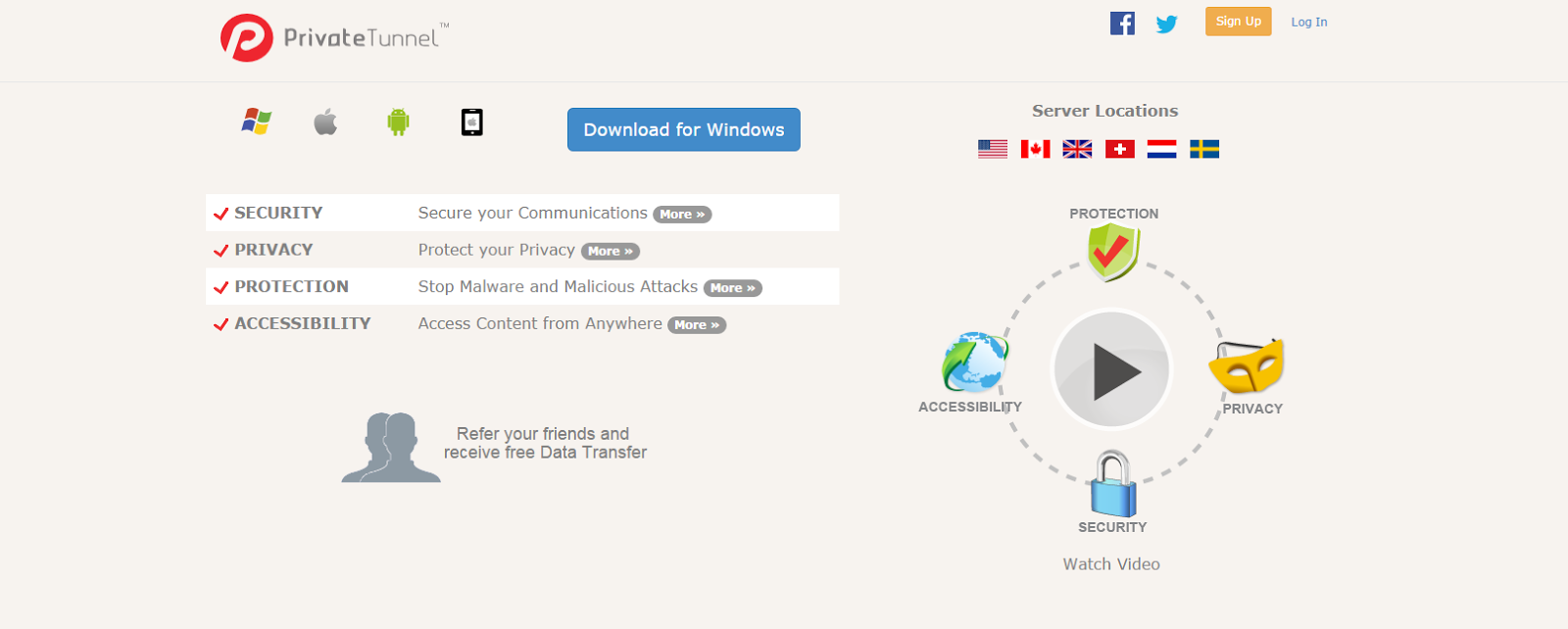

El programa no trae perfil de conexión alguno, con lo que se necesita crear uno; Para ello, si os fijáis veréis que en la parte inferior aparecen dos enlaces: uno para privatetunnel y otro para openvpn. En este caso nos interesaría usar la primera opción. Al entrar en la página nos aparecería algo como lo siguiente:

En este caso no se desea descargar ningún software, solamente se hace falta registrarse en la página, la cual te va a guiando durante el proceso de registro. La única parte que puede llegar a ser ligeramente confusa es la de la selección de servidor. Private Tunnel te da a elegir una serie de servidores VPN que ellos tienen distribuidos por el mundo. Estos son los servidores a los que uno se conectará para navegar seguramente por Internet. Si os fijáis bien en la página principal (antes de registrarse) ya te dice los servidores que poseen.

Con lo que a la hora de escoger uno lo recomendable es siempre escoger el más cercano al país donde residimos con el fin de tener la conexión más rápida posible. Una vez creada la cuenta es hora de volver a la pantalla principal de OpenVpn Connect y si os fijáis bien, en la parte superior derecha aparece tres cuadrados grises alineados en vertical; Al pulsar allí os aparecerá un menú desplegable donde os aparecerán varias opciones. Entre ellas hay una que es la que nos interesa en estos momentos que es: Import. Dentro de dicha opción aparece otro menú desplegable en el cual habría que escoger Import Private Tunnel Profile.

Al seleccionar dicha importación nos redirigirá automáticamente a la página principal de private tunnel, donde habría que introducir nuestros datos de usuario.

Y con ello ya tendríamos nuestro perfil de private tunnel importado y listo para ser usado. A partir de ahora dicho perfil quedaría guardado y no haría falta volver a importarlo nunca más. Ahora vuestra pantalla principal debería mostrar algo cómo esto:

Esa pantalla siempre será así y a partir de ahora, cada vez que uno se conecte a una wifi, solo necesitaría darle al botón de Connect para conectarse y poder disfrutar de una conexión más segura. He aquí la captura de lo que mostraría el smartphone tras establecer la conexión:

Ahora la navegación que se realice ser realizará a través de la VPN, ayudando así a evitar intrusiones externas; Como todo sistema de seguridad no es perfecto, pero es una protección muy eficaz para la mayoría de entornos.

Como veis, aunque la primera vez que uno se quiere conectar a la VPN puede parecer un poco laborioso, el proceso merece la pena ya que después solamente hay que pulsar un botón para conectarse y desconectarse y podremos navegar más tranquilos por la red; Con lo que recordad, si veis una red wifi pública y abierta, desconfiad y usar una VPN; Ese pequeño esfuerzo podría ahorrar a muchos más de un disgusto.

Saludos.

No hay comentarios :

Publicar un comentario