Ayer ya hablé sobre la nueva gran vulnerabilidad de Android: Stagefright; la cual me tiene altamente preocupado; especialmente debido a la incógnita de la recepción del parche... Lo ideal sería que todos publicasen los parches para todos los móviles y versiones de Android, pero más allá de esa utopía: ¿Cuantos fabricantes moverán ficha? ¿Cuantos móviles cubrirán? ¿Cuantos móviles quedarán desamparados y sin protección alguna?

Debido a ello, indagando por Internet encontré una solución que, aunque no es un parche en sí, nos proveerá de cierta protección contra este ataque. Eso no significa que no se deba actualizar el móvil (en caso de tener la posibilidad de hacerlo); pero si eres uno de aquellos que han quedado desamparados, obviamente será muy recomendable aplicar está solución, ya que en caso contrario hay muchas posibilidades de que tu móvil quede infectado, pues lo único que el atacante necesitaría sería nuestro número de móvil.

Debido a ello, indagando por Internet encontré una solución que, aunque no es un parche en sí, nos proveerá de cierta protección contra este ataque. Eso no significa que no se deba actualizar el móvil (en caso de tener la posibilidad de hacerlo); pero si eres uno de aquellos que han quedado desamparados, obviamente será muy recomendable aplicar está solución, ya que en caso contrario hay muchas posibilidades de que tu móvil quede infectado, pues lo único que el atacante necesitaría sería nuestro número de móvil.

La solución es bastante sencilla, y se basa en deshabilitar la autorrecuperación de los mensajes; funcionalidad que ejecuta los vídeos recibidos automáticamente sin intervención del usuario. Esto no inhabilita la funcionalidad en sí, sino que evita que los MMS se carguen automáticamente, evitando que el ataque se pueda producir; a menos que obviamente se cargue el MMS en cuestión manualmente. Obviamente no es una solución infalible, pero sí que añade una capa de seguridad considerable a nuestro dispositivo; capa necesaria visto lo "jugoso" que puede resultar dicho ataque.

Para lograr dicha deshabilitación habría que dirigirse a la sección Mensajes --> Ajustes --> Mensajes Multimedia (MMS). Dentro de dicha sección observaríamos diferentes parámetro relacionados con los mensajes multimedia; entre ellos hay una opción llamada Autorecuperar. Esa opción está activada por defecto y hace que el mensaje multimedia se cargue automáticamente, con todo el peligro que ello conlleva. Afortunadamente dicha opción se puede deshabilitar, impidiendo la carga automática del contenido y protegiendo notablemente nuestro equipo.

Obviamente no es una solución infalible, ya que si por ejemplo cargásemos manualmente el mensaje recibido no tendríamos escapatoria, pero al menos la infección de nuestro equipo requeriría la intervención del usuario.

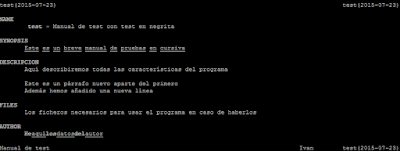

Dicho proceso se vería representado en el siguiente esquema:

El problema con esto sería que mucha gente podría cargar el mensaje por accidente; por ello sería necesaria la concienciación de las personas acerca de este problema, pero para empezar... ¿Son las personas conscientes de esta noticia?

Más allá de las páginas dedicadas exclusivamente a la informática y/o tecnología; ¿Habéis leído algún periódico que haya alertado a la gente sobre este problema? ¿Habéis visto las noticias locales advirtiendo sobre este problema? Desafortunadamente he visto pocas noticias al respecto y todas ellas muy poco promulgadas o muy mal posicionadas (esquinas de periódicos online en las cuales se ve la noticia pero no de forma llamativa)... Tal vez le den más relevancia más tarde, no lo sé; pero lo cierto es que la mayoría de los usuarios no técnicos no son conscientes del peligro que corren y de esto gran parte de la culpa es de los medios de comunicación... Tal vez el hecho de que Windows10 vea hoy la luz haya eclipsado esta catástrofe, pero eso no es excusa para que no se molesten en darle relevancia a una catástrofe como ésta.

Os recomiendo probar a preguntar a 5 personas de vuestro circulo cercano que no esté relacionado con el mundo de la informática. Preguntadles acerca de la nueva vulnerabilidad de Android; no de forma técnica, sino de forma coloquial. Algo como: "Te has enterado del nuevo fallo de seguridad de Android?". Probablemente el 99% os conteste con un rotundo no.

Esto ha sido todo por hoy. Espero que el "truco" os haya resultado útil.

Saludos cordiales.

Para lograr dicha deshabilitación habría que dirigirse a la sección Mensajes --> Ajustes --> Mensajes Multimedia (MMS). Dentro de dicha sección observaríamos diferentes parámetro relacionados con los mensajes multimedia; entre ellos hay una opción llamada Autorecuperar. Esa opción está activada por defecto y hace que el mensaje multimedia se cargue automáticamente, con todo el peligro que ello conlleva. Afortunadamente dicha opción se puede deshabilitar, impidiendo la carga automática del contenido y protegiendo notablemente nuestro equipo.

Obviamente no es una solución infalible, ya que si por ejemplo cargásemos manualmente el mensaje recibido no tendríamos escapatoria, pero al menos la infección de nuestro equipo requeriría la intervención del usuario.

Dicho proceso se vería representado en el siguiente esquema:

Esquema MMS

El problema con esto sería que mucha gente podría cargar el mensaje por accidente; por ello sería necesaria la concienciación de las personas acerca de este problema, pero para empezar... ¿Son las personas conscientes de esta noticia?

Más allá de las páginas dedicadas exclusivamente a la informática y/o tecnología; ¿Habéis leído algún periódico que haya alertado a la gente sobre este problema? ¿Habéis visto las noticias locales advirtiendo sobre este problema? Desafortunadamente he visto pocas noticias al respecto y todas ellas muy poco promulgadas o muy mal posicionadas (esquinas de periódicos online en las cuales se ve la noticia pero no de forma llamativa)... Tal vez le den más relevancia más tarde, no lo sé; pero lo cierto es que la mayoría de los usuarios no técnicos no son conscientes del peligro que corren y de esto gran parte de la culpa es de los medios de comunicación... Tal vez el hecho de que Windows10 vea hoy la luz haya eclipsado esta catástrofe, pero eso no es excusa para que no se molesten en darle relevancia a una catástrofe como ésta.

Os recomiendo probar a preguntar a 5 personas de vuestro circulo cercano que no esté relacionado con el mundo de la informática. Preguntadles acerca de la nueva vulnerabilidad de Android; no de forma técnica, sino de forma coloquial. Algo como: "Te has enterado del nuevo fallo de seguridad de Android?". Probablemente el 99% os conteste con un rotundo no.

Esto ha sido todo por hoy. Espero que el "truco" os haya resultado útil.

Saludos cordiales.