La privacidad es algo que obsesiona más y más a los usuarios, especialmente cuando cada día vemos escándalos de cyberespionaje mundial. Por ello mucha gente ha buscado formas de intentar navegar por Internet de forma anónima y aunque ningún método es infalible, hay uno de ellos especialmente famoso: Hablo claro está, de la red TOR.

La red TOR está compuesta por dos tipos de elemento:

- OR(Onion Router): Hace de DNS y encaminador de red que se encarga de dirigir el paquete a su destino. Usan conexiones TLS entre sí y con los módulos OP, además siempre tienen sus conexiones abiertas y activas.

- OP(Onion Point): Es el cliente TOR, el cual se encarga de enviar y recibir los mensajes a través de los puntos OR. Esto sería lo que usa el usuario final mediante la aplicación que se descarga desde la propia página del proyecto.

Después sólo queda enviar el paquete al primer OR, el cual quitaría la última capa que se ha puesto, ya que se trata de la capa externa que cubre el paquete. Tras quitar esa capa, enviaría el paquete al siguiente OR que quitaría la siguiente y así hasta llegar al último OR, el cual quitaría la última capa que dejaría el paquete "desnudo" y legible para su destinatario, aunque con la peculiaridad de que éste no posee información alguna sobre el usuario que ha enviado el paquete en cuestión. He aquí un esquema muy simplificado de su funcionamiento:

Aún así, debido al gran revuelo que ha causado esta tecnología debido al amplio uso que tiene por parte de todo tipo de gente (desde ciberdelincuentes a gente que simplemente quiere sentirse menos vigilado), se han hecho numerosos estudios sobre ésta y se ha visto que hay modos de comprometer las comunicaciones, aunque estos requieren que se tome el control de varios encaminadores. TOR solo hace anónimo el tráfico TCP, cosa que consigue gracias al cliente TOR disponible en la página del proyecto, el cual hace la comunicación con los routers de forma transparente al usuario. De todas formas para tener una navegación segura por navegador, es recomendable usar firefox para redirigir el tráfico http y dns a SOCKS, ya que el resto de navegadores no incluyen dicha opción por defecto y se requieren herramientas de terceros para conseguirlo.

Un uso adicional que tiene la red TOR, es el acceso a la Deep Web, que es lo que denominaríamos cómo el lado oscuro de internet. Es la parte más oculta de internet que no se puede acceder desde buscadores cómo google, lo cual hace que sea el sitio preferido para alojar contenido poco cuestionable. De por sí, “Deep Web” no implica ilegalidad. Se define como profunda u oscura a toda aquella fracción de Internet que, por su “profundidad” en la estructura de los sitios web, o bien por su inaccesibilidad, resulta desconocida para los buscadores. TOR no posee relación directa con la esta parte oculta de internet, pero debido a que este sitio es el escondite favorito de aquellos que quieren vivir al margen de la la ley, el uso de TOR se ha hecho imprescindible en estos sitios. Eso por desgracia ha hecho que el proyecto haya recibido duras criticas y que los gobiernos hayan generado varios movimientos para intentar tener mayor control sobre esta red.

Dejando de lado la teoría, pasemos a un enfoque práctico. Imaginemos que queremos usar TOR, cómo lo hacemos? Lo primero que habría que hace sería dirigirse a la página del proyecto cuyo enlace dejo a continuación:

En la página en cuestión habría que descargarse el cliente TOR, el cual está disponible para Windows, Linux y MAC. En mi caso en particular lo he aplicado en Windows, pero el proceso para el resto de sistemas operativos es bastante parecido. Tras finalizar la instalación y ejecutar la aplicación debe aparecer algo cómo esto:

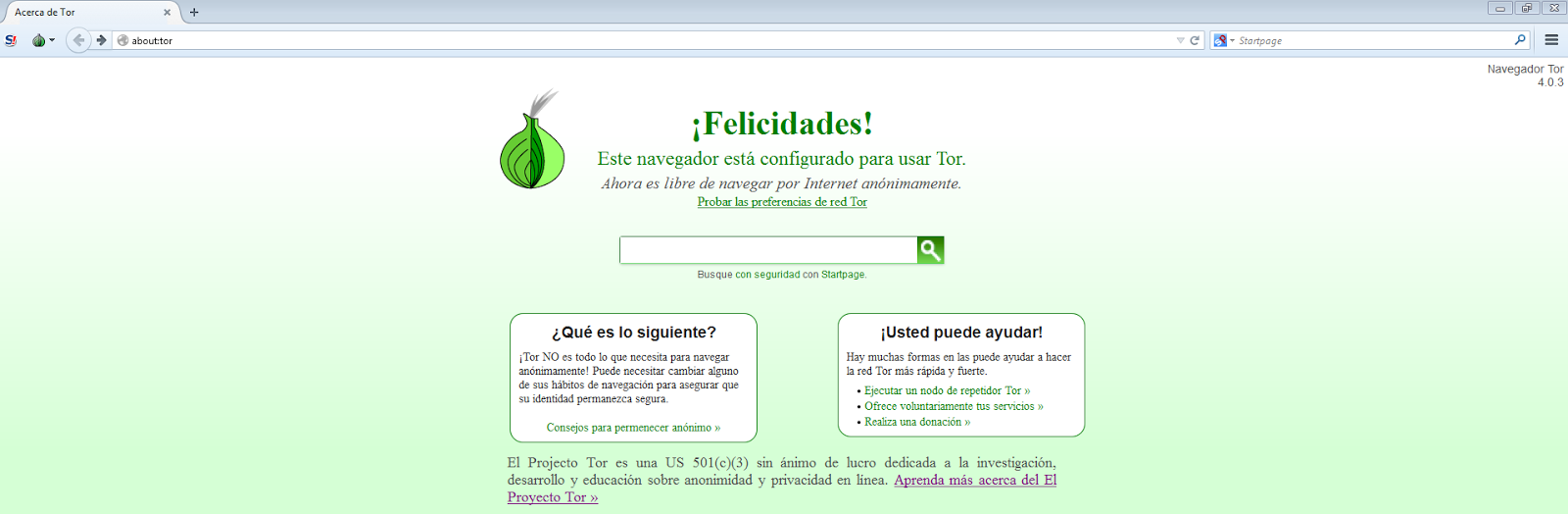

En la mayoría de los casos bastaría con darle al botón de "Conectar" aunque en caso de que haya un proxy y/o firewall, habría que contactar con el ISP o administrador de red. Una vez conectados tendría que aparecer una pantalla cómo la siguiente:

Cómo se puede ver es un firefox perfectamente configurado para funcionar con TOR; Ya tiene todo preconfigurado y ya podemos empezar a navegar por él. Ahora bien, cómo podemos saber si realmente navegamos anónimamente? Lo más fácil sería escribir en el buscador "What is my ip" y entrar en cualquier página que te aparezca en el buscador, la cual te mostrará una ip y una localización completamente distintas a las reales. Por ejemplo en mi caso:

Cómo os podréis imaginar no vivo en Dinamarca con lo que se puede decir que el uso del cliente TOR ha sido un exito.

Ahora bien, ¿Deberían existir este tipo de herramientas de doble filo? Evidentemente es una herramienta que puede hacer que uno navegue con más tranquilidad, pero el saber que esta herramienta puede ser usada para cometer delitos hace que TOR sea bastante polémico. Japón por ejemplo ha bloqueado el acceso a dicha red mediante los propios proveedores de Internet, para que la gente no pueda cometer delitos con tanta facilidad, ¿Pero acaso sólo es una vía para realizar acciones ilícitas? Claramente no aunque dé la oportunidad a ello. Es por eso que cada uno que navegue por esta red debe hacerlo bajo su responsabilidad y sus propios principios éticos y morales.

No hay comentarios :

Publicar un comentario